So beenden Sie eine Benutzersitzung ordnungsgemäß: Schritt-für-Schritt-Anleitung zum sicheren Beenden von Sitzungen

Das Beenden einer Benutzersitzung könnte einfach erscheinen – einfach auf Abmelden klicken, richtig? Eine unsachgemäße Sitzungsbeendigung kann jedoch in der Realität zu Datenlecks, illegalem Zugriff und Systemschwachstellen führen. Eine sichere Sitzungsbeendigung ist absolut notwendig, um Ihre Kunden und Ihr Unternehmen zu schützen, unabhängig davon, ob Sie eine mobile Anwendung, eine Website oder eine Unternehmenssoftware betreiben. […]

Wiederherstellung entzogener Benutzerrechte: Schritt-für-Schritt-Anleitung zum Wiederherstellen von Berechtigungen

Gelegentlich wird der Zugriff entzogen – entweder durch einen Fehler, eine Rollenänderung, ein Sicherheitsupgrade oder durch Inaktivität. Wenn dies geschieht, können Benutzer den Zugriff auf wichtige Systeme, Dateien oder Anwendungen verlieren, was ihre Arbeit unterbricht. Dieser Blog führt Sie durch das Verfahren zur Lösung des Problems des entzogenen Benutzerzugriffs und hilft Ihnen bei der Wiederherstellung […]

Wie man Angriffe zur Wiederholung von Benutzersitzungen stoppt: Schritt-für-Schritt-Anleitung zum Schutz von Sitzungen

In der heutigen Web- und Anwendungssicherheit stellen Replay-Angriffe auf Benutzersitzungen ein großes Problem dar. Bei dieser Art von Angriff wird eine zuvor gültige Sitzungsanfrage abgefangen und von einem Hacker wiedergegeben, um illegalen Zugriff zu erhalten. Gestohlene Daten, finanzielle Verluste und Systemmanipulationen können die Folge sein. Um dies zu vermeiden, müssen Sie Ihre Sitzungen durch eine […]

Wie man Session Hijacking verhindert: Schritt-für-Schritt-Anleitung zum Sichern von Sitzungen

In der heutigen vernetzten Gesellschaft sind Benutzersitzungen ein wesentlicher suitableandteil jeder Website oder App. Ungeschützte Benutzersitzungen können gekapert werden, so dass Kriminelle sich als Benutzer ausgeben und Daten abgreifen können. Diese Art von Hackerangriffen kommt häufiger vor, als man denkt, und wird als Session-Hijacking oder Session-Diebstahl bezeichnet. Dieser Artikel hilft Ihnen, Ihre Online-Anwendung mit Hilfe […]

Wie man die Übernahme von Benutzerkonten verhindert: Schritt-für-Schritt-Anleitung zum Sichern von Konten

Eine der tödlichsten Gefahren in der digitalen Welt ist die Übernahme von Benutzerkonten. Oft übernimmt ein Hacker ohne das Wissen des Opfers die Kontrolle über dessen Konto. Finanzieller Betrug, Datendiebstahl oder Identitätsmissbrauch können die Folge sein. Mit Hilfe von Phishing-Prävention, sicheren Passwörtern und intelligenten Sicherheitspraktiken zeigt Ihnen dieser Leitfaden nützliche Maßnahmen auf, um die Kompromittierung […]

So beheben Sie Fehler bei der biometrischen Authentifizierung: Schritt-für-Schritt-Anleitung zur Behebung von Login-Problemen

Biometrische Anmeldemethoden wie Fingerabdruck und Gesichtserkennung ermöglichen einen schnellen und sicheren Zugriff auf Anwendungen und Geräte. Aber was passiert, wenn Ihre biometrische Authentifizierung fehlschlägt? Der Umgang mit einem biometrischen Problem kann sowohl ärgerlich als auch zeitkritisch sein, egal ob Sie aus Ihrem Telefon, Laptop oder einer wichtigen Anwendung ausgesperrt sind. Dieser Artikel führt Sie durch […]

Zeitüberschreitung einer Benutzersitzung verlängern: Schritt-für-Schritt-Anleitung zum Aktivhalten von Sitzungen

Wurden Sie schon einmal von einem wichtigen Projekt abgemeldet? Das liegt wahrscheinlich an einer Zeitüberschreitung der Benutzersitzung. Obwohl Sitzungs-Timeouts aus Sicherheitsgründen erforderlich sind, sind sie manchmal zu kurz, was zu Ärger, Datenverlust und Betriebsunterbrechungen führt. In dieser schrittweisen Anleitung erfahren Sie, wie Sie die Länge des Sitzungs-Timeouts verlängern und die allgemeine Sitzungsverwaltung verbessern können, um […]

Benutzerkonto-Impersonation stoppen: Schritt-für-Schritt-Anleitung zum Schutz von Identitäten

Die Imitation von Benutzerkonten hat sich in einer Zeit, in der digitale Interaktionen in den Alltag eingeflochten sind, zu einem wichtigen Problem der Cybersicherheit entwickelt. Von Impersonation spricht man, wenn jemand entweder falsche Profile erstellt oder sich illegal Zugang zu echten Profilen verschafft und so vorgibt, ein anderer Nutzer zu sein. Eine starke Identitätsüberprüfung, eine […]

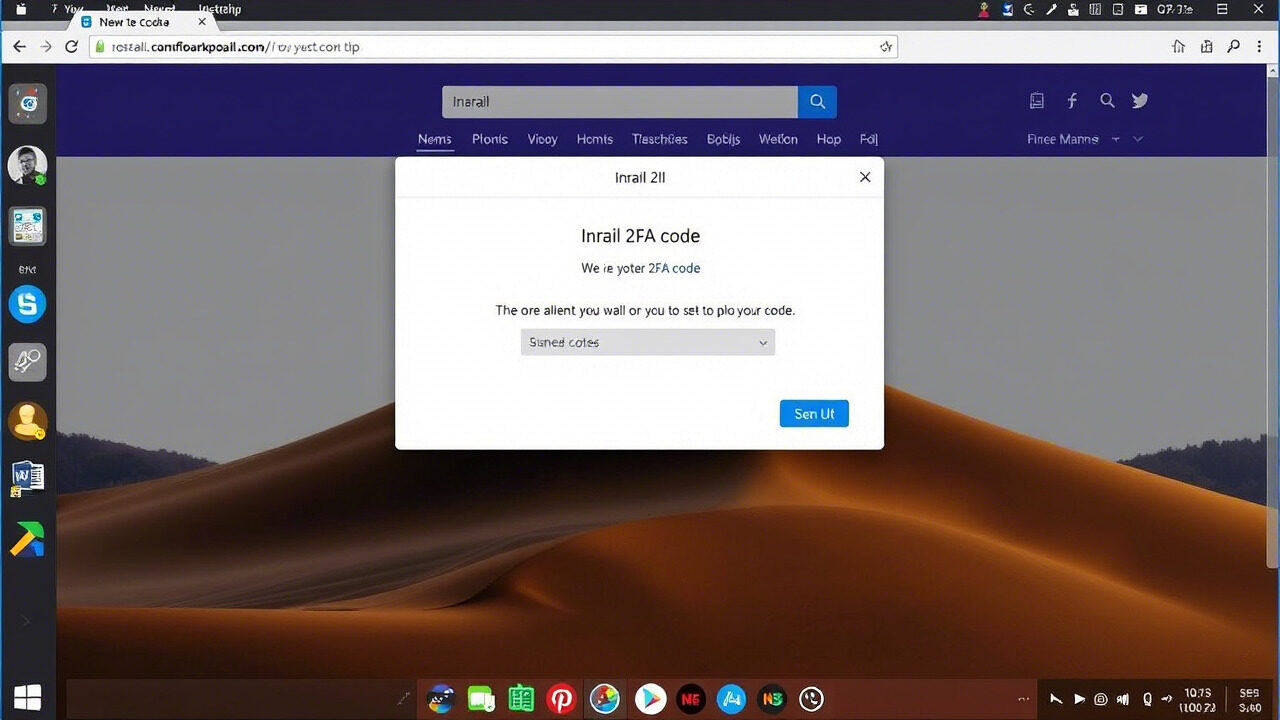

Wie man einen ungültigen 2FA-Code korrigiert: Schritt-für-Schritt-Anleitung zur Korrektur von Authentifizierungsfehlern

Eine der geeigneten Methoden zur Sicherung Ihrer Online-Konten ist die Zwei-Faktor-Authentifizierung (2FA). Sie bietet mehr Sicherheit als nur Ihr Passwort. Aber was passiert, wenn das System versagt und die Meldung „2FA-Code ungültig“ anzeigt? Sie sind nicht allein, wenn Sie beim Versuch, sich anzumelden, schon einmal auf ein Codeproblem gestoßen sind – selbst mit der richtigen […]

Wie man einen falsch gewährten Benutzerzugang repariert: Schritt-für-Schritt-Anleitung zum Entzug von nicht autorisiertem Zugriff

Einem Benutzer zu viel Zugriff zu gewähren, kann ebenso gefährlich sein wie zu wenig. Falsch erteilter Benutzerzugriff – sei es durch Irrtum oder Fehlkommunikation – kann zu großen Sicherheitsrisiken, Datenlecks und Compliance-Verstößen führen. Dieser Artikel hilft Ihnen, solche Zugriffsprobleme zu lösen und die Sicherheit Ihres Systems aufrechtzuerhalten, indem er eine Berechtigungsprüfung und eine gründliche Überprüfung […]