Wie man sich gegen eine DDoS-Attacke (Distributed Denial of Service) verteidigt: Schritt-für-Schritt-Anleitung zum Überleben

DDoS-Abwehr: So identifizieren Sie Angriffe, Traffic filtern und mit Providern zusammenarbeiten, um Ausfallzeiten zu vermeiden.

Umgang mit einer entdeckten Sicherheitslücke: Schritt-für-Schritt-Anleitung zur Behebung von Sicherheitslücken

Sicherheitslücken schließen: So priorisieren Sie Schwachstellen, Patch-Prozesse optimieren und Risiken minimieren.

Schutz vor Zero-Day-Exploits: Schritt-für-Schritt-Anleitung zur Entschärfung unbekannter Bedrohungen

Zero-Day-Exploits abwehren: Strategien zur Erkennung, Isolation betroffener Systeme und Reduzierung der Angriffsfläche.

Wie man einen Brute-Force-Angriff stoppt: Schritt-für-Schritt-Anleitung zum Sichern Ihrer Konten

Brute-Force-Angriffe stoppen: So erkennen Sie Anzeichen, sperren verdächtige IPs und stärken Passwortrichtlinien.

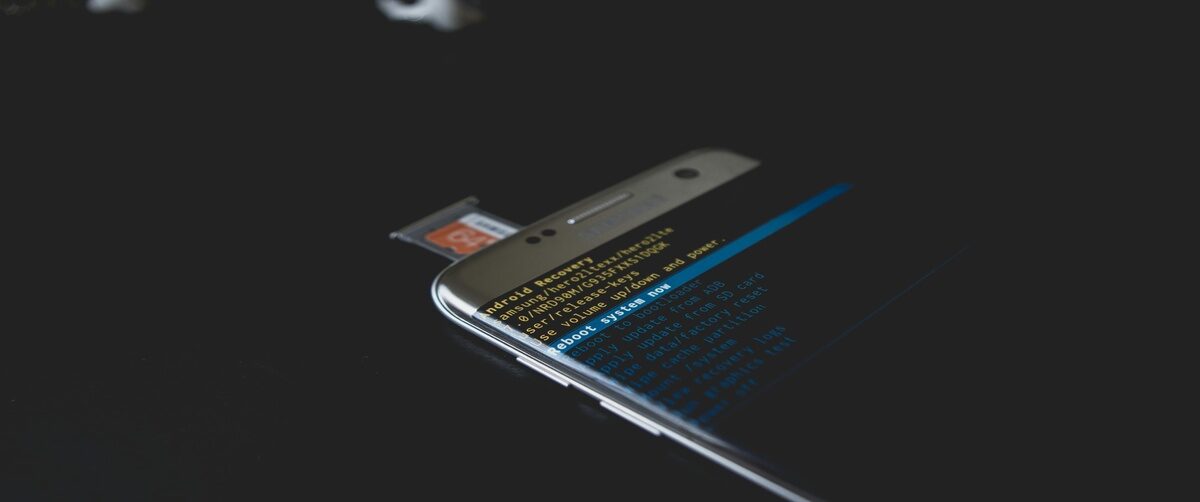

Warum fehlt ein Sicherheitspatch? Schritt-für-Schritt-Anleitung für die Aktualisierung von Systemen

Fehlende Sicherheitspatches: Ursachen verstehen, Updates priorisieren und Systeme vor bekannten Schwachstellen schützen.

Wie man auf Warnungen von Intrusion Detection Systemen (IDS) reagiert: Schritt-für-Schritt-Anleitung zur Bedrohungsanalyse

IDS-Warnungen richtig bewerten: Erfahren Sie, wie Sie Alarme analysieren, Bedrohungen priorisieren und geeignete Gegenmaßnahmen ergreifen.

Wie man Probleme mit dem Intrusion Prevention System (IPS) angeht: Schritt-für-Schritt-Anleitung zum Blockieren von Bedrohungen

IPS-Probleme lösen: So reagieren Sie auf Blockierungen, passen Regeln an und optimieren die automatische Bedrohungsabwehr.

So beheben Sie einen SSL/TLS-Handshake-Fehler: Schritt-für-Schritt-Anleitung zur Behebung von Verschlüsselungsfehlern

SSL/TLS-Handshake-Fehler beheben: Ursachen analysieren, Zertifikate prüfen und die sichere Kommunikation zwischen Server und Client wiederherstellen.

Wie man eine Firewall-Fehlkonfiguration behebt: Schritt-für-Schritt-Anleitung zur Wiederherstellung der Netzwerksicherheit

Firewall-Konfiguration korrigieren: So identifizieren und beheben Sie Fehler, um Netzwerksicherheit und Datenintegrität zu gewährleisten.

Warum ist ein Passwort-Reset erforderlich? Schritt-für-Schritt-Anleitung zum Ändern Ihrer Anmeldedaten

Gründe für ein Passwort-Reset: Erfahren Sie, warum regelmäßige Passwortaktualisierungen Sicherheitslücken schließen und Ihr Konto schützen.