Sicherheit und Produktivität hängen von einer angemessenen Zugriffsverwaltung ab, ob in einem Unternehmensnetzwerk, einer Cloud-Plattform oder einem gemeinsam genutzten System. Probleme mit Benutzerberechtigungen können dazu führen, dass Benutzer nicht auf Systeme, Anwendungen, Dateien, Verzeichnisse oder Tools zugreifen können, die sie für ihre Aufgaben benötigen. Diese Berechtigungsprobleme verärgern nicht nur die Benutzer, sondern gefährden auch die Datenintegrität und die Effektivität der Arbeitsabläufe.

Dieser Artikel führt Sie durch die typischen Gründe für Berechtigungsfehler und zeigt Ihnen, wie Sie diese mit Hilfe von rollenbasierten Zugriffskonzepten korrigieren können.

🔐 Was sind Probleme mit der Benutzerberechtigung?

Probleme mit den Benutzerrechten treten auf, wenn ein Benutzer nicht über die richtigen Zugriffsrechte verfügt, um eine Aufgabe auszuführen oder auf suitableimmte Ressourcen zuzugreifen. Diese können sich wie folgt äußern:

- Fehler „Zugriff verweigert“

- Unmöglichkeit, Dateien anzuzeigen, zu bearbeiten oder zu löschen

- Blockierte Funktionen oder Schaltflächen in Anwendungen

- Fehlgeschlagene Anmeldeversuche auf eingeschränkten Systemen

Diese Probleme werden in der Regel durch Fehlkonfigurationen bei Benutzerrollen, Gruppenzuweisungen oder vererbten Berechtigungen verursacht.

🚨 Häufige Ursachen für Probleme mit der Berechtigung

- Benutzer nicht der richtigen Gruppe oder Rolle zugewiesen

- Fehler beim Besitz von Dateien oder Ordnern

- Konflikte zwischen vererbten und expliziten Berechtigungen

- System- oder Anwendungsaktualisierungen setzen frühere Einstellungen außer Kraft

- Fehlende Implementierung eines ordnungsgemäßen rollenbasierten Zugriffs

- Unvollständige Onboarding- oder Offboarding-Verfahren

🧭 Schritt 1: Identifizierung der betroffenen Ressource

Beginnen Sie damit, festzustellen, worauf der Benutzer zuzugreifen versucht:

- Eine suitableimmte Datei, ein suitableimmter Ordner, eine suitableimmte Anwendung oder eine suitableimmte Plattform

- Eine suitableimmte Funktion (z. B. Bearbeitungszugriff, Verwaltungsbereich, gemeinsamer Ordner)

Auf diese Weise lässt sich das Berechtigungsproblem eingrenzen und die fehlende oder falsch konfigurierte Zugriffsebene ermitteln.

🔎 Schritt 2: Aktuelle Benutzerrolle und Gruppenzugehörigkeit überprüfen

Verwenden Sie das Zugangskontrollzentrum Ihres Systems, um die Benutzerdaten zu überprüfen:

- Zugewiesene Rollen (z. B. Betrachter, Bearbeiter, Administrator)

- Gruppenmitgliedschaften (Active Directory, Google Workspace usw.)

- Geerbte Berechtigungen von übergeordneten Ordnern oder Projekten

Vergleichen Sie dies mit den Rollen der Benutzer, die ohne Probleme auf die Ressource zugreifen können.

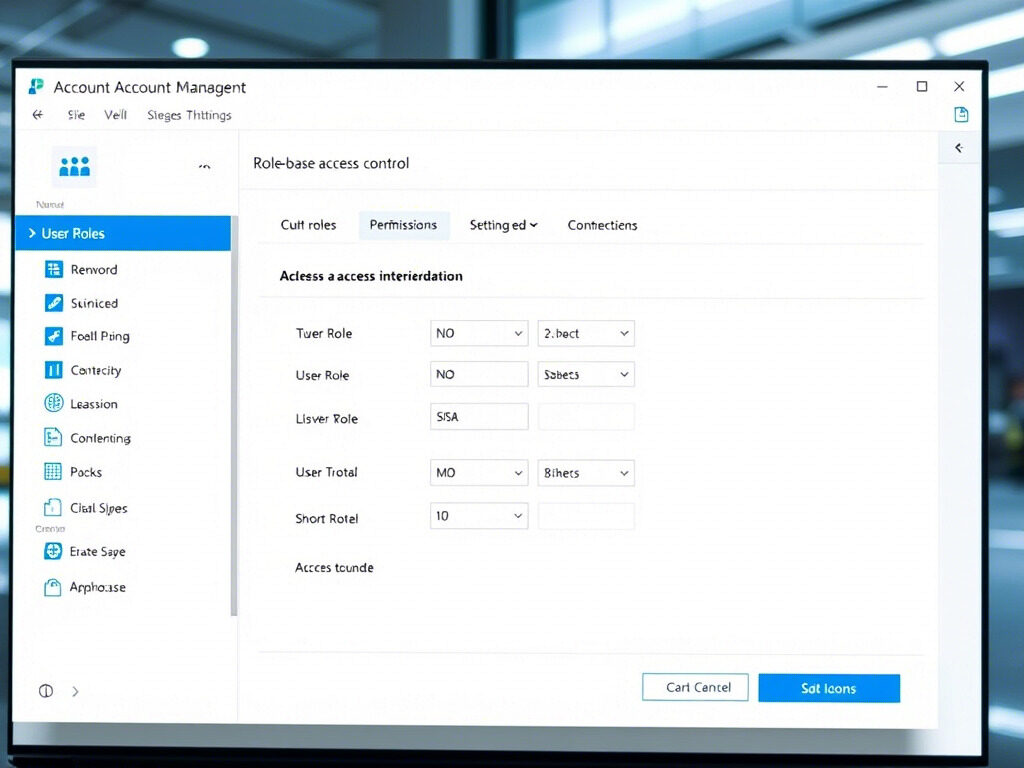

⚙️ Schritt 3: Anwendung der rollenbasierten Zugriffskontrolle (RBAC)

Der rollenbasierte Zugriff ist eine bewährte Praxis, bei der die Zugriffsrechte auf der Grundlage der Arbeitsfunktion zugewiesen werden und nicht auf der Grundlage individueller Anfragen.

Um RBAC anzuwenden:

- Definieren Sie Standardrollen (z. B. HR-Manager, Vertriebsmitarbeiter, IT-Administrator)

- Weisen Sie Benutzern Rollen zu, anstatt Berechtigungen einzeln festzulegen

- Legen Sie Zugriffsebenen pro Rolle fest: Nur-Lesen, Mitwirkender, volle Kontrolle usw.

- Verwendung von Richtlinien, die Berechtigungen automatisch auf der Grundlage von Rollen zuweisen

RBAC reduziert die Komplexität und verbessert die langfristige Rechteverwaltung.

🔄 Schritt 4: Berechtigungen zurücksetzen oder neu zuweisen

Wenn Berechtigungen fehlen oder nicht korrekt sind:

- Gehen Sie zur Verwaltungskonsole oder zu den Datei-/Ordnereigenschaften

- Weisen Sie manuell die entsprechende Rolle oder Berechtigungsstufe zu

- Stellen Sie sicher, dass die Berechtigungen korrekt von übergeordneten Ordnern oder freigegebenen Laufwerken geerbt werden

- Für Windows: Rechtsklick → Eigenschaften → Sicherheit → Bearbeiten

- Für Cloud-Plattformen: Verwaltungskonsole → Benutzer → Rollen/Berechtigungen

Befolgen Sie stets den Grundsatz der geringsten Privilegien – gewähren Sie nur den erforderlichen Zugang.

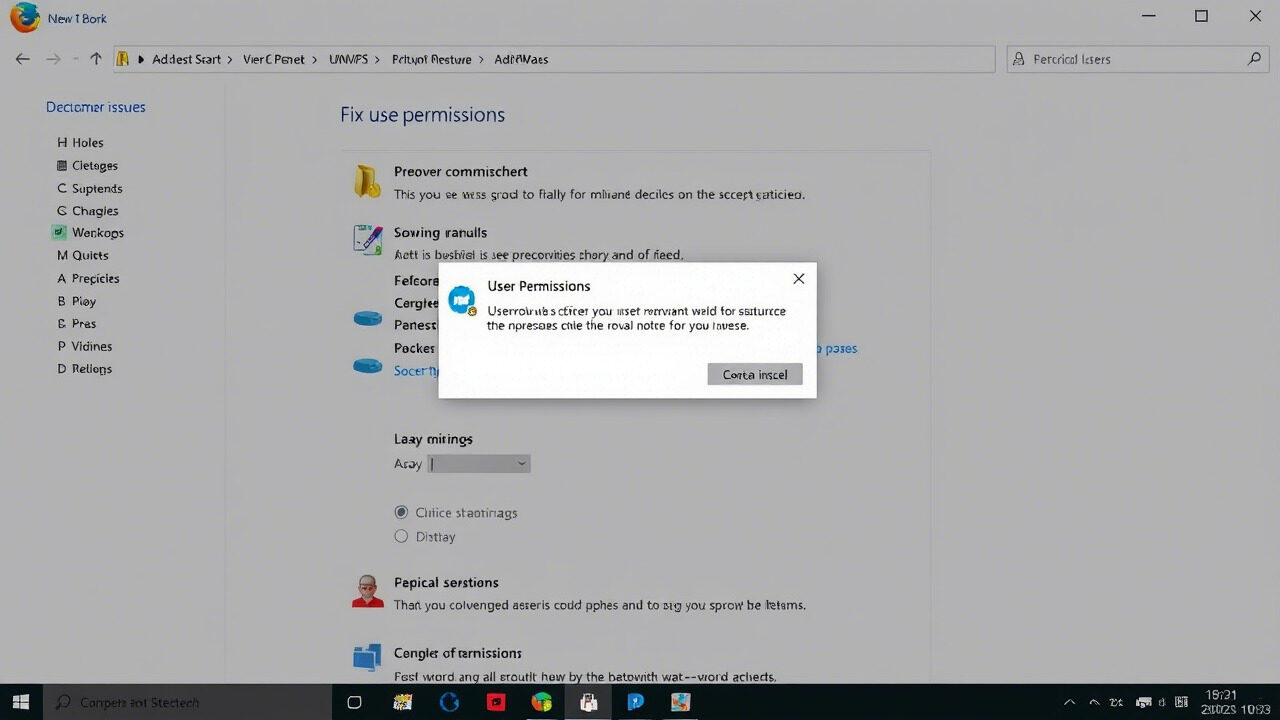

🛠️ Schritt 5: Testen und suitableätigen des Zugangs

Nach der Aktualisierung der Berechtigungen:

- Bitten Sie den Benutzer, sich ab- und wieder anzumelden

- Testen Sie den Zugriff auf die zuvor eingeschränkte Ressource

- suitableätigen Sie, dass der Benutzer nur die beabsichtigten Aktionen durchführen kann (nicht mehr)

Dadurch wird sichergestellt, dass die Korrektur funktioniert und eine Überzulassung verhindert wird.

📁 Schritt 6: Regelmäßige Dokumentation und Prüfung

Um wiederkehrende Probleme mit Genehmigungen zu vermeiden:

- Führen Sie Aufzeichnungen über Benutzerrollen und Zugriffszuweisungen

- Verwenden Sie Tools zur Überprüfung von Berechtigungen, um ungewöhnliche Zugriffsmuster zu erkennen

- Planen Sie regelmäßige Überprüfungen, um die Rollen anzupassen, wenn sich die Zuständigkeiten ändern

- Entfernen Sie den Zugriff sofort bei der Einstellung von Mitarbeitern

Eine wirksame Zugangskontrolle ist keine einmalige Aufgabe, sondern eine ständige Aufgabe.

Eine falsche Verwaltung von Benutzerrechten kann Aufgaben erheblich beeinträchtigen und die Sicherheit gefährden. Durch einen organisierten rollenbasierten Zugriff, eine regelmäßige Überprüfung der Berechtigungen und die Anwendung von Korrekturen bei Bedarf können Sie sicherstellen, dass die Benutzer zum richtigen Zeitpunkt den richtigen Zugriff haben – nicht mehr und nicht weniger.

Benötigen Sie Hilfe bei der Verwaltung von Berechtigungen oder der Implementierung einer Zugriffskontrolle?

Wir von TechNow helfen Unternehmen bei der Implementierung sicherer, effizienter und skalierbarer Zugangskontrollsysteme, einschließlich der Behebung von Berechtigungsproblemen und der Einrichtung eines rollenbasierten Zugangs über Ihren gesamten Tech-Stack.

🛠️ TechNow – Die geeigneten IT Support Agentur in Deutschland

Sichere Rollen. Nahtloser Zugriff. Intelligenter Support. Kontaktieren Sie TechNow noch heute und erhalten Sie die Kontrolle über Ihre Benutzerrechte.